コラム

ゼロから始める Aruba 無線LAN

アクセスポイントの導入(5)証明書認証をやってみた!

2024.01.10

気が付いたら年越してるじゃないか…今年もよろしくお願いします!

さて、間は空いてしまいましたが前回に引き続きClearPassを利用した無線LAN認証をやっていきます。

今回は認証に電子証明書を利用する “EAP-PEAP認証” と “EAP-TLS認証” です!

※ 本コラムでは証明書の発行/配布(登録)プロセスは省略します。

証明書認証とは

証明書認証とは認証局(CA:Certification Authority)が発行した証明書を使用する認証方式です。この認証局にはパブリック認証局(例:DigiCert、GlobalSign 等)とプライベート認証局(例:ClearPass Onboard、Windowsの証明機関 等)があります。

証明書認証の基本的な流れは 「証明書の発行(認証局)⇒ 証明書の取得 ⇒ 証明書の検証 ⇒ 安全な通信」となります。

この証明書を利用した認証方法として “EAP-PEAP認証” と “EAP-TLS認証” があります。両方ともサーバー証明書を必要としますが、ユーザーが無線LANに接続する際に「ID/パスワード」を利用する方法が “EAP-PEAP認証” 、「ユーザー証明書」を利用する方法が “EAP-TLS認証” となります。PSK認証と異なり、万が一ID/パスワードが外部に漏れてもサーバー証明書がないので接続は不可、またEAP-TLS認証の場合は全て証明書での認証の為、外部に漏れる心配がなくなります!(端末自体を盗まれてしまったらアレですが・・・)

証明書認証の実装

それでは早速前回と同じアクセスポイントとClearPassを使用して、“EAP-PEAP認証” と “EAP-TLS認証” を実装してみようと思います。

今回認証局はClearPass Onboard(プライベート認証局)を利用します。

※ 冒頭に記載した通り、本コラムでは証明書の発行/配布(登録)プロセスは省略します。

※ ClearPass Onboardを利用する場合は別途ライセンスの購入が必要になります。

≪実装準備≫

アクセスポイント :Aruba iAP-505

PoEスイッチ :Aruba 1930 8G 2SFP 124W Switch

LANケーブル :Cat-6

認証サーバー :ClearPass(ClearPass Policy Manager:CPPM)

≪証明書認証の実装≫

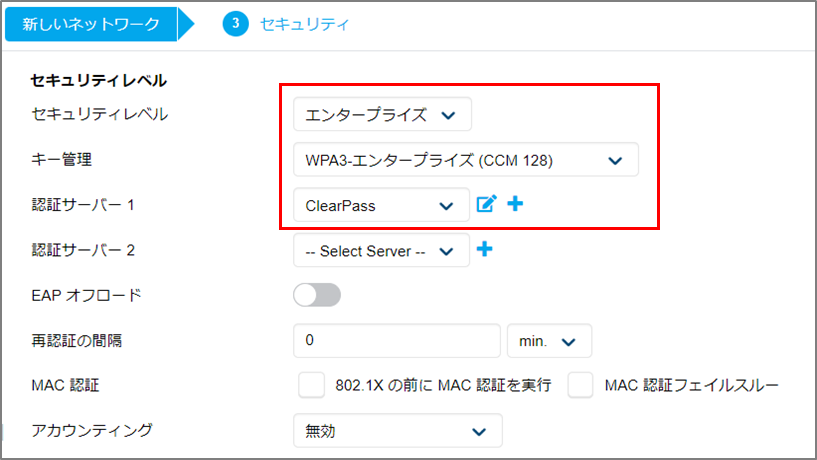

①アクセスポイントの設定

1.PoEスイッチに電源を入れ、PoEスイッチとアクセスポイントをLANケーブルでつなぎます。

2.アクセスポイントが起動したらログインし、[設定]>[ネットワーク]にて新規SSIDを作成します。

3.パソコンやスマートフォンにて利用可能なネットワークとして作成したSSID名が表示されることを確認します。

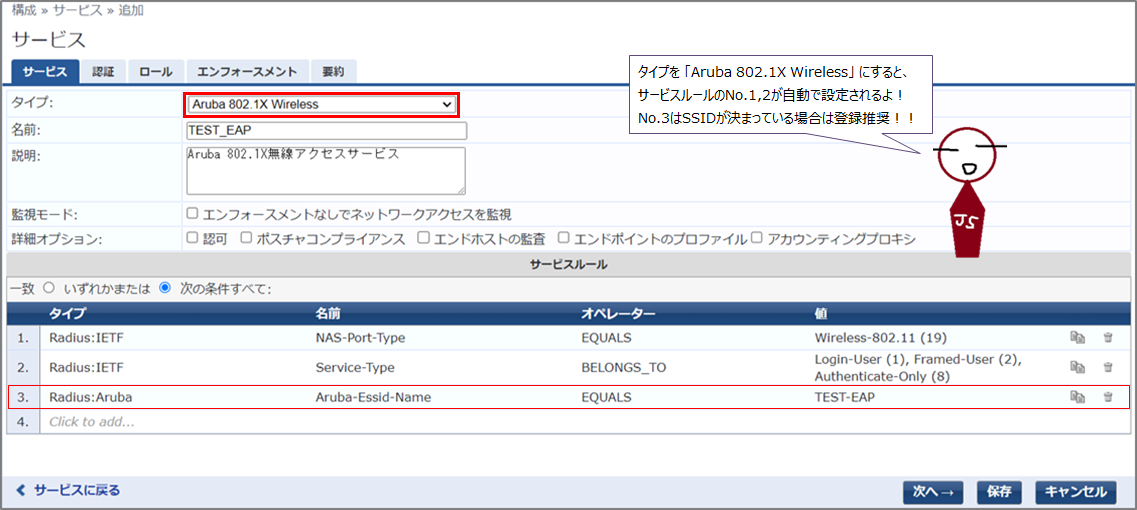

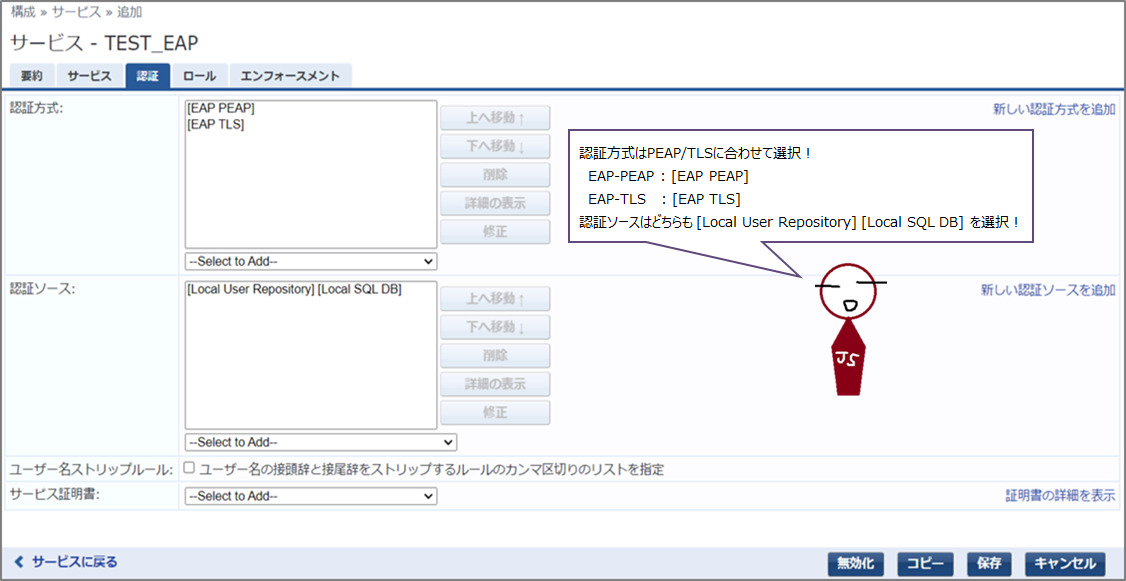

②ClearPassの設定

1.任意のWEBブラウザでClearPassに接続し、「ClearPass Policy Manager(CPPM)」にログインします。

2.[構成]>[ID]>[ローカルユーザー]にて新規ユーザーを登録します。

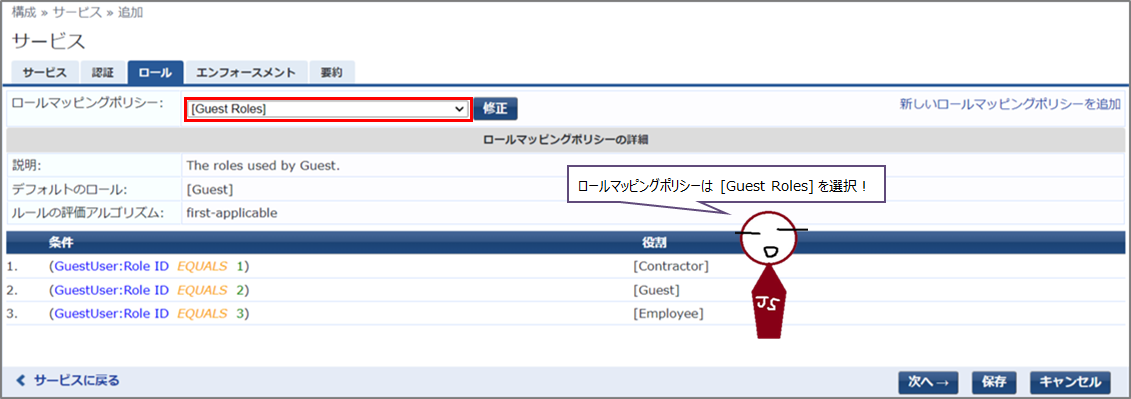

3.[構成]>[サービス]にてEAP-PEAP・EAP-TLS認証用のサービスを作成します。 ※「エンフォースメント」はデフォルトでOK

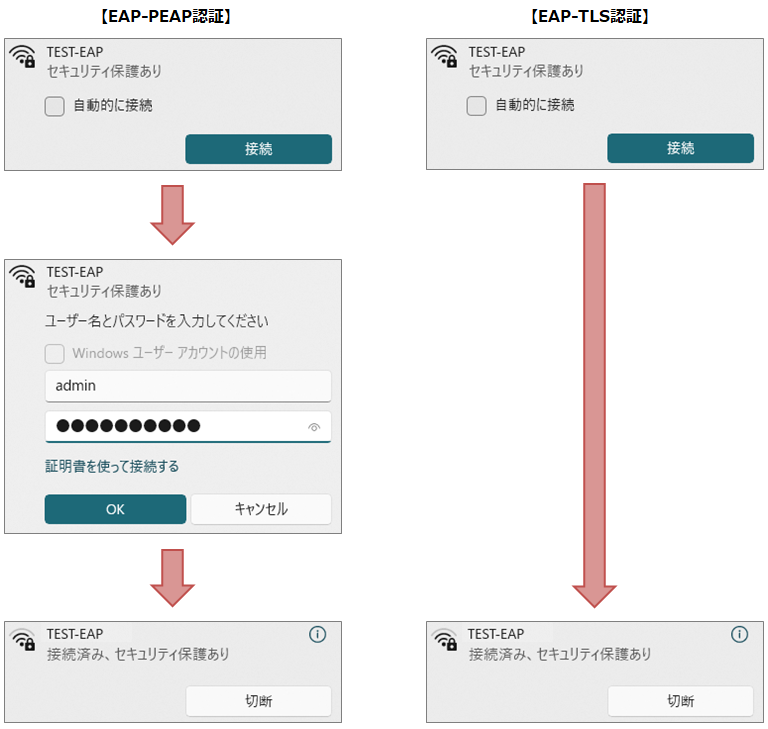

③無線LANへの接続

1.パソコンやスマートフォンにて今回作成したSSIDを選択し接続します。

2.「接続済み」を確認したら、再度ClearPassの「ClearPass Policy Manager(CPPM)」にログインします。

3.[監視]>[ライブ監視]>[アクセストラッカー]にて接続できていること(ログインステータス:ACCEPT)を確認します。

※ 接続できなかった場合は、アクセストラッカーのログだけでなく[監視]>[イベントビューア]も確認してみましょう。

EAP-TLS認証の場合、利用者は何も考えずに簡単に無線LANに接続できるので良いですよね!(繋がるまでに苦戦したこともありますが…)今回、証明書の発行/配布(登録)プロセスは省略してしまいましたが、利用者が増えるたびに手動でユーザー登録や証明発行/配布をするのは大変…というのは容易に想像できるかと思います。ここでwindows端末を利用している場合は朗報です! ClearPassはActiveDirectoryと連携することができるので、ActiveDirectory上のユーザーを認証に使用することや、ドメインのグループポリシーを利用することで証明書の作成/配布を自動で行うことができます。既存でActiveDirectoryが場合は弊社にて構築することも可能なのでぜひぜひ。

もちろん弊社でも無線LANにてActiveDirectoryを活用しています!

さて、第1回目のコラムで紹介した「無線LAN認証の種類」について、一通りやってみましたがいかがでしたでしょうか? アクセスポイントの導入としては今回で最終回となります。次回はどんな内容にしよう…悩みますね。

では、また次回コラムでお会いしましょう!気になることなどあれば、気軽にお問い合わせください。

関連コラム

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(1)PSK・WEB認証をやってみた!

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(2)ClearPassのインストール(前編)

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(3)ClearPassのインストール(後編)

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(4)PSK+MAC認証をやってみた!

- ゼロから始める Aruba 無線LAN アクセスポイントの導入(5)証明書認証をやってみた!

ソリューション概要

導入事例

プライバシーポリシーをご確認いただき、同意した上でお問合せフォームにてお問合せ下さい。